Si existe un género que siempre me ha cautivado (no fuera yo una doña anticuada) es el Swing, pero si luego encuentras a un vocalista como Scotty Morris (muy parecido a un Will Ferrell pero de los años 30) que parece disfrutar mucho de lo que hace, pues entiendes por qué incluso sus canciones (aunque … Sigue leyendo [Música] ¿Why me?

Autor: phenobarbital

SIAMÉS: The Wolf

Entre la nueva música que le ha entrado a la doña ganas de escuchar, está la de estos talentosos argentinos, que de la mano del director Fer Suniga han creado un extraordinario concepto de música/animación, ¡Se los recomiendo! De entrada, diré que necesito camisetas con varios planos de ese videoclip, ¡pero ya!

[Talend DI] Usando Contextos y Variables

Antes de continuar explicando los diferentes componentes con los que cuenta Talend, les voy a explicar algo bastante importante en el diseño de ETL jobs y que, aprendiendo esto "de primero", les ayudará a no repetirse mucho y a entender cómo configurar adecuadamente un trabajo. Configuraciones y Contextos Cada vez que necesitemos un valor (por … Sigue leyendo [Talend DI] Usando Contextos y Variables

[Talend DI] – My first Job: Cargar un Excel a una DB

Hola, como les comenté en la primera entrada, estaré realizando una serie de artículos sobre como usar Talend Data Integrator para integrar orígenes de datos y transformar los datos para exportarlos a otros lugares. Primero, pasaremos por entender un poco la interfaz de Talend DI. El Repositorio El Repositorio es el área central dónde podemos … Sigue leyendo [Talend DI] – My first Job: Cargar un Excel a una DB

[ETL]: Integrando datos con Talend DI

Uno de mis artículos más visitados ha cumplido 10 años, cómo cargar datos desde un archivo coma separado en MySQL. Por ello, he decidido crear un conjunto de entradas de una herramienta de ETL (Extracción, Transformación y Carga) muy versátil y completa; Talend Data-Integrator. ¿Qué es Talend? Talend DI es una herramienta de integración de … Sigue leyendo [ETL]: Integrando datos con Talend DI

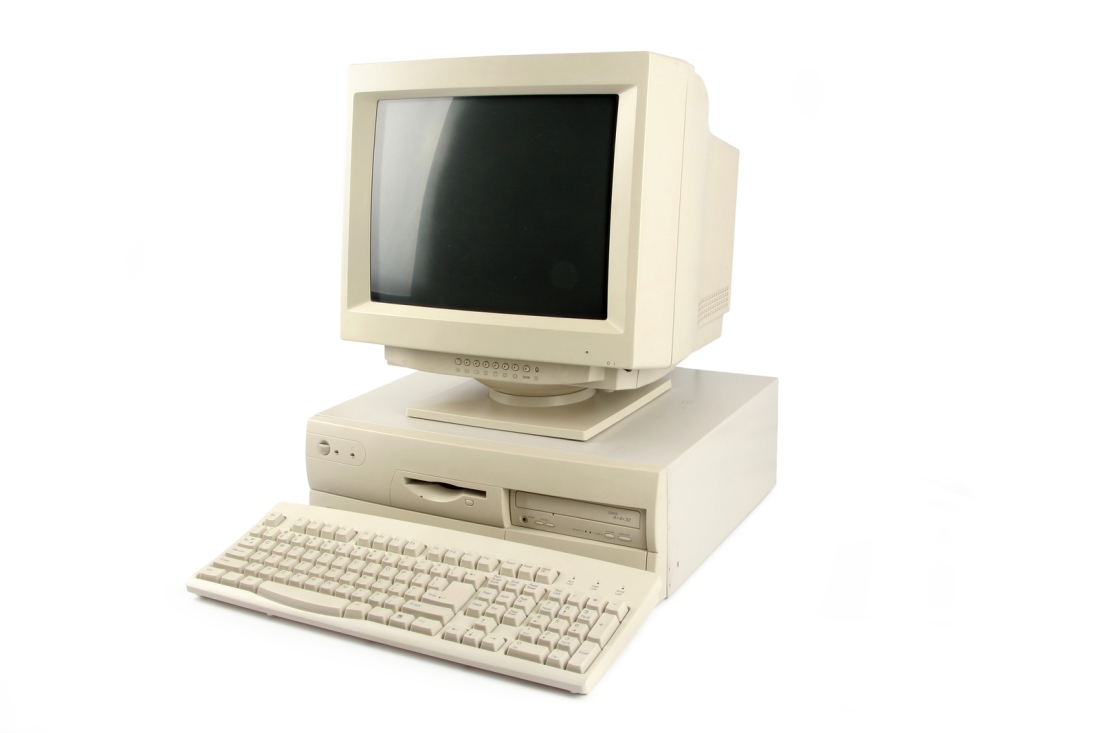

Me siento viejo …

En términos informáticos volverse viejo es un asunto extremadamente fácil, simplemente dedicate "a tus cosas" por un período entre 2 a 3 años y ¡voilá!, te sentirás un ser del medioevo al entrar de nuevo "al mundillo". Hace apenas 3 años, por cuestiones de índole laboral, empresarial y un poco de "retirarme del mundo", me … Sigue leyendo Me siento viejo …

Reinicio …

Luego de un par de años abandonado (y con más de un millón de visitas), he reiniciado este humilde blog, mi intención es volver a compartir esas ideas, proyectos y desarrollos que he llevado (o que llevaré). Sin más que decir, otra vez, ¡Bienvenidos! y ¡Happy Hacking!

Exclusión y Excluidos

Un cuento sobre 2 Venezuelas una persona me escribió "necesitamos y extrañamos un presidente como Marcos Pérez Jiménez", a lo que respondí, "si claro, porque tu papá no tiene una cicatriz de tortura eléctrica en sus costillas y una quemadura de tabaco en el pecho (firma personal de Pedro Estrada, el esbirro jefe de la Seguridad … Sigue leyendo Exclusión y Excluidos

Garimpeiros digitales

Introducción ¿Qué es minar?, ¿como es eso de echar pico y pala en una red?, ¿por qué nace Bitcoin?, ¿debería estar minando?, sería interesante conocer para "al menos" estar informado y que no te agarre por sorpresa, aquí algunos conceptos previos: Glosario: Criptografía: Se trata de un ámbito de la criptología, dedicado a la construcción de … Sigue leyendo Garimpeiros digitales

¡Feliz año 2015!

Reinicio actividades en 2015 deseándole a mis lectores un feliz año 2015, esperamos seguir contando con su presencia por estos predios digitales y yo espero seguir escribiendo para ganarme su aprecio. Feliz y venturoso 2015! ... y ya saben Happy Hacking!

![[Talend DI] Usando Contextos y Variables](https://phenobarbital.files.wordpress.com/2018/01/bk-tos-di-ug-622_context_variabletab.png?w=835&h=318&crop=1)

![[ETL]: Integrando datos con Talend DI](https://phenobarbital.files.wordpress.com/2017/12/talend1.png?w=436&h=242&crop=1)